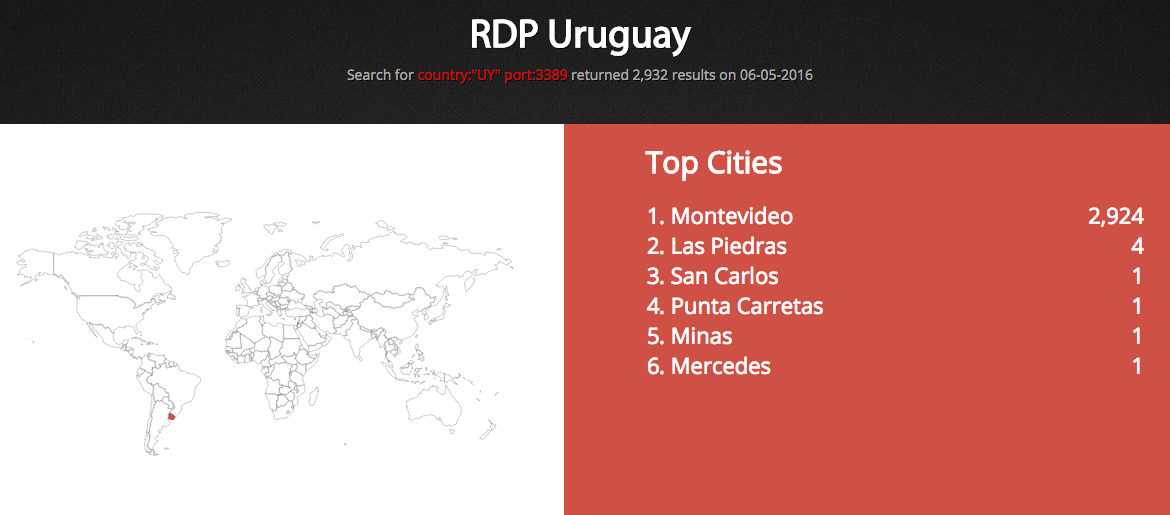

En Uruguay una búsqueda rápida en shodan nos da que puede haber más de 2000 equipos vulnerables (Equipos Windows), lo que demuestra una vez más la falta de conciencia en la seguridad de las redes y los datos.

Los atacantes armados con ransomware buscan vulnerar a empresas a través de un hoyo encontrado comúnmente en los mal asegurados servidores de escritorio remoto visibles desde Internet de la red de las organizaciones.

Según Wouter Jansen, especialista forense en TI de Fox-IT, la compañía ha sido llamada últimamente por una serie de empresas que se han visto afectadas con ransomware, y un subconjunto de estas ha dejado que los atacantes y el ransomware entren a través del canal mostrado en la imagen:

«Las entradas en los archivos de bitácoras muestran que los atacantes consiguieron acceso a los servidores mediante ataques de fuerza bruta a usuarios y contraseñas en los servidores de escritorio remoto visibles desde Internet. Día tras día, los intentos fallidos de inicio de sesión que se registran provienen de cientos de direcciones IP únicas probando cientos de nombres de usuario únicos», señaló Jansen. «Después de atacar a las credenciales por fuerza bruta para obtener acceso a un servidor de escritorio remoto, los atacantes pueden hacer cualquier cosa en el servidor o la red con los permisos que tenga la cuenta de usuario comprometida.»

En el pasado eso significaba que los atacantes, en general, intentaban obtener datos que pudieran vender en el mercado negro, añadir al sistema comprometido a una red de bots o usarlo para enviar correos electrónicos no deseados. Sin embargo, algunos de los atacantes han cambiado al uso de ransomware en un esfuerzo para obtener ganancias forma rápida y evitar complicaciones posteriores.

«Dependiendo de la segmentación y segregación de la red, el impacto del ransomware que se ejecuta desde una estación de trabajo en un cliente de la LAN puede estar limitado a los segmentos de red y recursos compartidos de la estación de trabajo y los que la cuenta de usuario afectado puede alcanzar. Desde un servidor, sin embargo, un atacante podría ser capaz de encontrar y llegar a otros servidores y cifrar los datos críticos de la empresa para aumentar el impacto», señaló Jansen.

Los atacantes también pueden tratar de descubrir cuándo se llevan a cabo las copias de seguridad con el fin de decidir cuándo ejecutar el ransomware para obtener la máxima eficacia. Por lo general son exitosos manteniendo oculta su presencia en la red corporativa hasta que desencadenan el malware.

Afortunadamente, este tipo de ataque puede ser fácilmente frustrado por los administradores. Hacer que el servidor de escritorio remoto sea inaccesible de forma remota no es posible, por lo que las cuentas de usuario con acceso remoto deben tener una contraseña compleja y difícil de adivinar, adicionalmente se puede implementar la autenticación de dos factores o la verificación de dos pasos y la conexión remota debe estar cifrada.

Fuente: Help Net Security RC