con la seguridad de la información.

Si, así como lo leen, en muchos sentidos mi mutualista es muy desprolija, como casi todas las de Uruguay, mejores peores, por mil cosas.

Pero no voy a hablar de la prestaciones que me da, de las cuales no me puedo quejar, sino de la proteccion de datos y la seguridad de información.

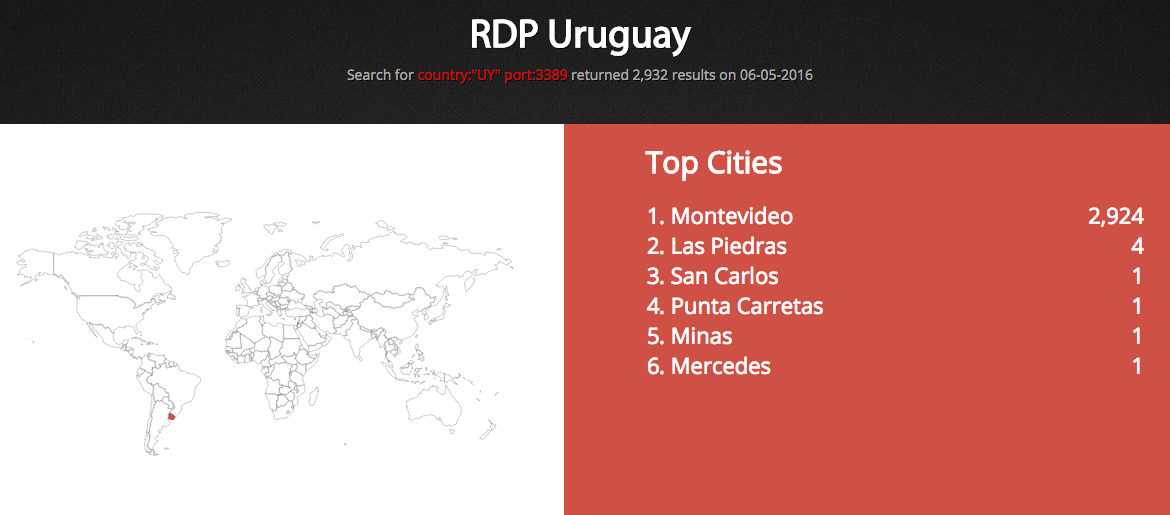

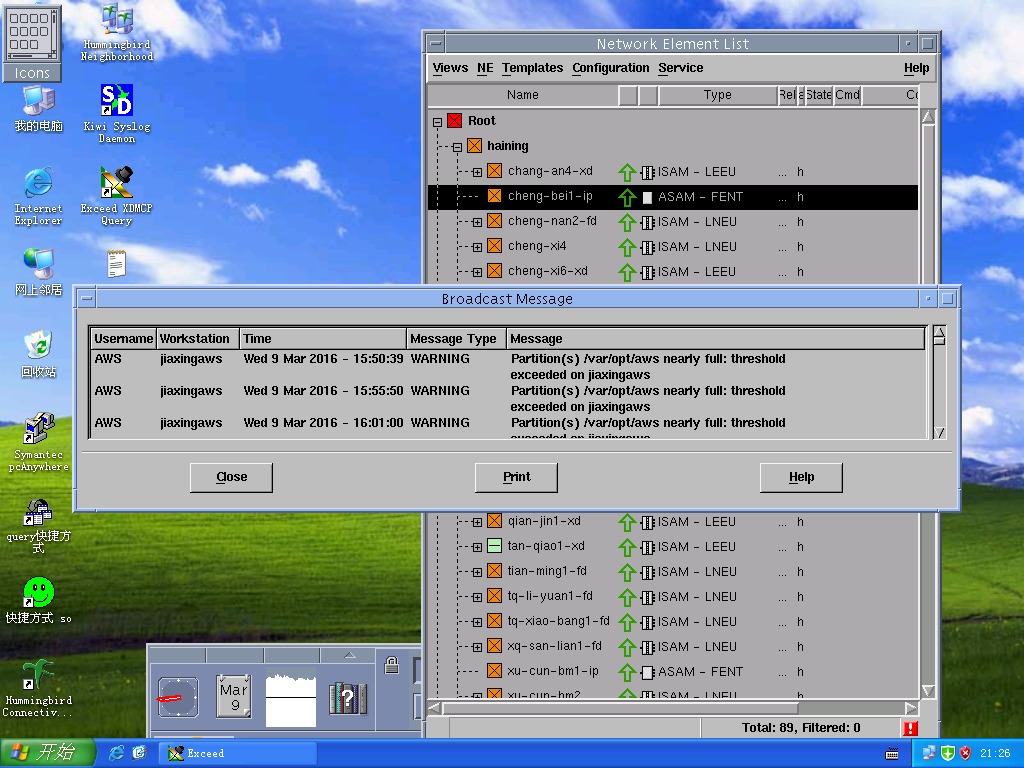

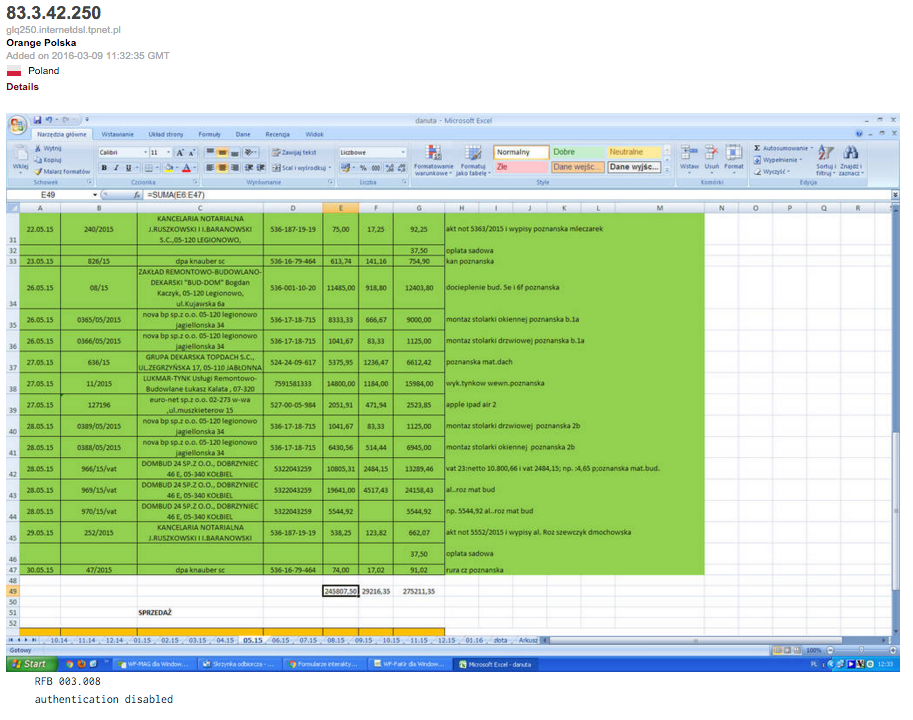

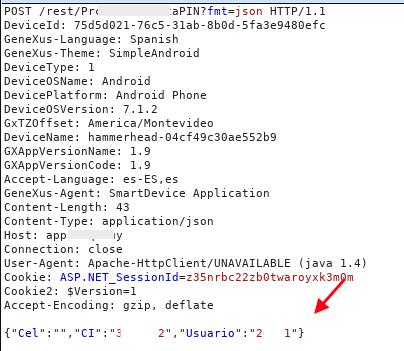

Hace mas de un año, luego de que presentaran una app de celular la instalo y como buen curioso la examino, ahi encuentro que no solo pasaba los datos en plano, sino que lo hacia hacia un windows server en EEUU.

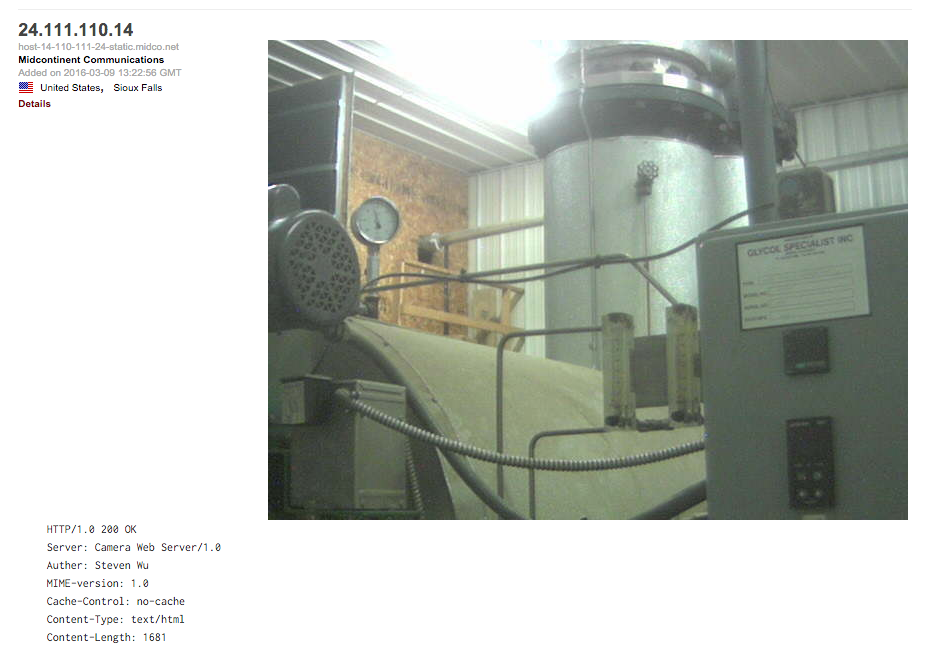

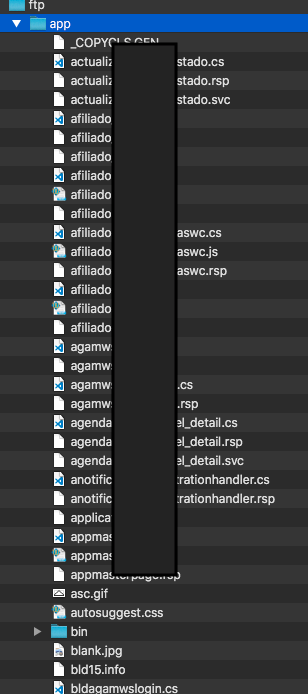

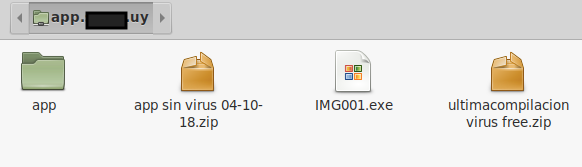

Un nmap después veo que tienen abierto al mundo no solo el puerto del MS SQLserver abierto sino un ftp… con las claves por defecto y dentro… la app con los fuentes y los hashes de las DB ahi nomas..

Bueno, esto se notifico por mail a ellos y al cert.uy.

Lo arreglaron y no seguí, no me corresponde hacerlo ni tenia permisos, pero me puse a las ordenes, me dieron las gracias y nunca mas.

Poco tiempo salió un llamado para el puesto de seguridad de la información, pero como no tengo titulo profesional habilitante no me podia presentar, alguien seguramente se presento, agarro ese trabajo y esperaba que pudieran mejorar la seguridad de en definitiva, mis datos. Parece que no.

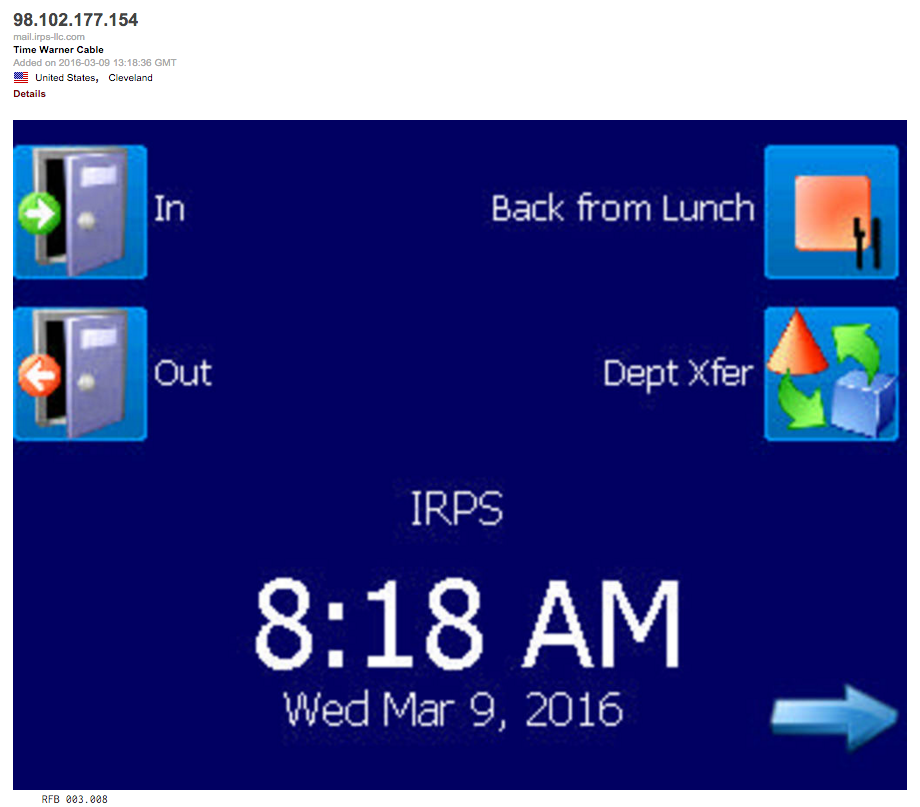

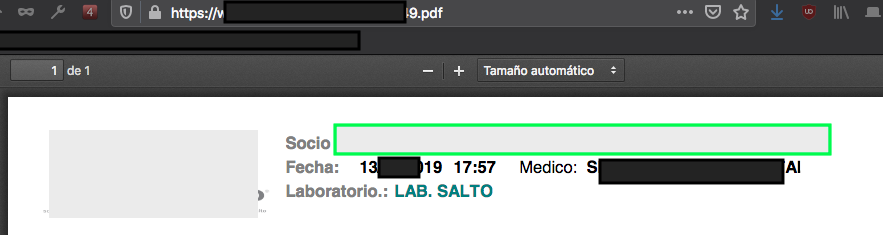

En diciembre de 2019 me pongo a mirar unos resultados de análisis clínicos personales (la edad pesa) y me encuentro que los resultados están en una carpeta temporal en la web (a la que le pusieron https!) con un nombre de archivo numérico secuencial, cambiando los números del nombre del archivo pdf puedo acceder a los resultados de cualquier otra persona…. de nuevo, notifico telefónicamente a la institución y por mail al cert.uy estos me informan luego que también se pusieron en contacto con la institución.

Esto no es contra nadie, sino que se visibilize la importancia de la seguridad en la información. No solo que nadie tiene por qué saber mis temas medicos, sino que alguien maliciosamente puede llegar a tener datos suficientes para otro tipos de delitos.

En este tipo de cosas siempre se criminaliza al que encuentra e informa de estos problemas, pero raramente se hace responsable a quienes en en la omisión no velan por la seguridad de nuestra información, en estos casos se notifico a la institución y solucionaron los problemas, no me corresponde realizar un seguimiento del estado, pero de encontrar cosas así como siempre reportar al cert.uy y a la institución/empresa.

La institución he invertido y esta realizando cosas muy destacables y pioneras a nivel nacional en informática medica, pero este tipo de errores son muy básicas como para dejarlos pasar por alto.